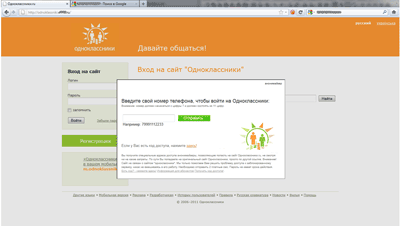

Наиболее простым вариантом, который достаточно давно практикуется в последнее время, при этом пользующийся популярностью среди тех методов, посредством которых можно вынудить самих пользователей сообщить самим злоумышленникам номер собственного мобильного телефона – для этого достаточно заманить его непосредственно на поддельный вариант социальной сети, который имитируется под определенный интерфейс одной из наиболее популярных вариантов социальных сетей. Достаточно часто именно таким образом зачастую сами мошенники получают данные пользовательского характера, в том числе и персональные.

Главным образом технология обмана подобного типа рассчитана в первую очередь на невнимательность потенциальной жертвы и ее неопытность, которые зачастую игнорируют то обстоятельство, что URL поддельной веб-страницы несколько отличается от реального интернет-сайта социальной сети, констатируют аналитики. Среди специалистов такие страницы называются фишинговыми. Ссылки на эти ресурсы распространятся посредством рассылки сообщений в виде спама, который приходит на электронную помощь, либо же в различных сервисах по обмену мгновенными сообщениями. Доверчивые пользователи достаточно часто идут на такие странички, при этом отправляют средства с собственного мобильного телефона. Зачастую злоумышленник получает не только доступ к личной информации, а и доступ к компьютеру жертвы.

Источник: http://ohrana-ua.com

Главным образом технология обмана подобного типа рассчитана в первую очередь на невнимательность потенциальной жертвы и ее неопытность, которые зачастую игнорируют то обстоятельство, что URL поддельной веб-страницы несколько отличается от реального интернет-сайта социальной сети, констатируют аналитики. Среди специалистов такие страницы называются фишинговыми. Ссылки на эти ресурсы распространятся посредством рассылки сообщений в виде спама, который приходит на электронную помощь, либо же в различных сервисах по обмену мгновенными сообщениями. Доверчивые пользователи достаточно часто идут на такие странички, при этом отправляют средства с собственного мобильного телефона. Зачастую злоумышленник получает не только доступ к личной информации, а и доступ к компьютеру жертвы.

Источник: http://ohrana-ua.com